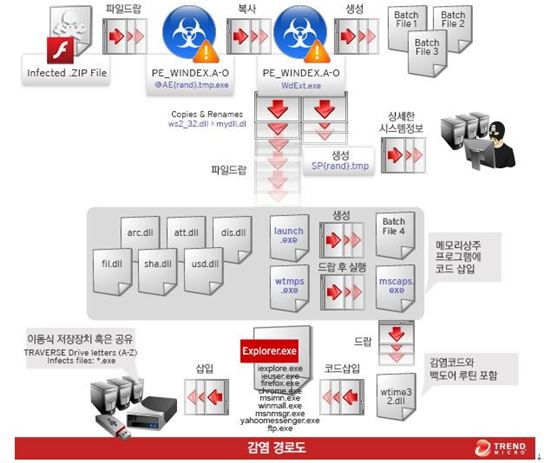

악성코드 감염 경로

-악성코드 숨겨놓고 방문자 감염시키는 워터홀링 기법 사용

-방문자들 악성코드 공격에 노출 [아시아경제 박나영 기자] 북한의 공식 뉴스 사이트인 조선중앙통신(www.kcna.kp)이 방문자를 겨냥해 지난해 10월부터 악성코드를 유포해 온 것으로 밝혀졌다.

글로벌 보안업체 트렌드마이크로는 북한 뉴스 매체 사이트를 통해 다운로드되는 11종의 악성코드에 대한 분석결과를 20일 블로그를 통해 이같이 밝혔다.

이에 따르면 특정 페이지를 방문한 방문자에 대해 플래시플레이어라는 정상 파일을 가장한 악성 파일이 유포됐다. 이 악성 파일은 다시 여러 개의 악성코드를 다운로드해 방문자 데이터를 수집한 것으로 드러났다. 웹사이트에 악성코드를 숨겨 놓고 방문자를 감염시키는 워터링홀 기법으로 호기심 또는 정보 수집을 위해 북한 뉴스 사이트를 방문한 사용자들이 공격에 노출됐을 가능성이 커보인다고 트렌드마이크로는 우려했다. 'PE_WINDEX.A-O'라고 이름 붙여진 이 악성코드는 파일(Ws2_32.dll)을 복사해 이름을 변경하고 다른 파일(SPrandom.tmp)을 생성하는 방법으로 컴퓨터 이름, 사용자 이름, OS 정보, MAC 주소 등의 데이터를 수집하는 것으로 나타났다. 또한 메모리에 상주하면서 악성코드와 백도어 루틴이 들어 있는 파일(wtime32.dll)을 다운로드하며 시스템을 재부팅하면 A-Z까지 모든 드라이브에 들어 있는 파일(.exe)을 감염시킨다.

이 악성코드는 사용자가 이 파일에 대해 의심하지 못하도록 마이크로소프트사의 개발자 서명을 갖고 있는 것으로 확인됐다. 저작권 표시에 'Microsoft Corporation'이라고 표시되고 설명과 코멘트에도 'Windows Defender Extension'이라는 문구가 들어 있다.

전세계 위협 정보가 실시간으로 업데이트되는 트렌드마이크로의 클라우드 보안센터에 따르면, 이 악성코드의 감염률은 지난해 10월부터 12월까지 지속적으로 증가한 것으로 나타났다.

박나영 기자 bohena@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>